Questo articolo nasce da un confronto dialettico, intercorso per dare riscontro ad un cliente che aveva la necessità di integrare servizi di “Cyber Security” tra le attività che già proponeva.

Da questo piacevole incontro si sono generate delle riflessioni che possano risultare utili per meglio inquadrare l’approccio da adottare, sia che si voglia fare business in questo settore, sia che si voglia solo irrobustire i propri reparti IT.

Sono estremamente convinto che usare i termini corretti sia necessario per proporsi in modo serio e autorevole ai propri interlocutori. Mi piacerebbe quindi iniziare questo articolo precisando, fin da subito, la differenza che intercorre tra due vocaboli (troppo) spesso utilizzati intercambiabilmente che, tuttavia presentano significative differenze, dalle quali derivano specifiche conseguenze sia tecniche che concettuali: Cyber Security e Information/IT Security.1

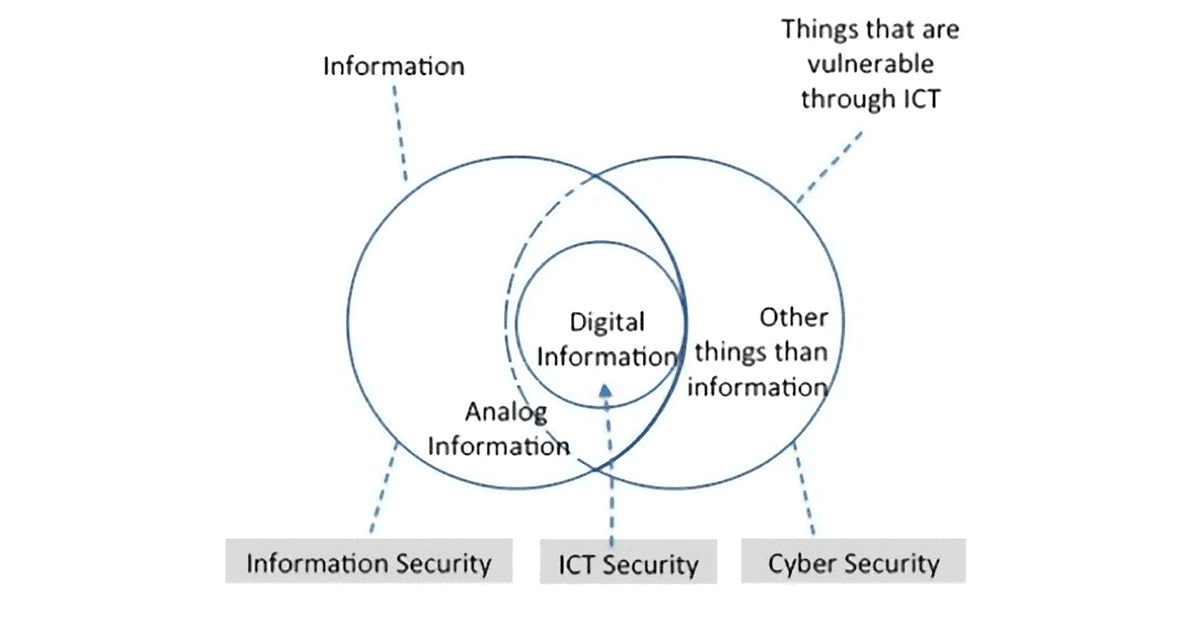

La “Cyber Security” tratta della sicurezza delle “cose”, le quali possono essere vulnerabili proprio attraverso le tecnologie dell’informazione e delle comunicazioni (ICT: Information and Communications Technology), considerando anche i luoghi dove sono archiviati i dati e le tecnologie adottate per proteggerli.

Quando invece parliamo di “Information Security” ci si concentra sulla protezione dell’informazione, i cui obiettivi generali sono riassunti dalla famose triade CIA: confidenzialità, Integrità e disponibilità (availability) dell’informazione. La sicurezza informatica (in inglese information security) è quindi l’insieme dei mezzi e delle tecnologie volti alla protezione dei sistemi informatici in termini di disponibilità, confidenzialità e integrità dei beni o asset informatici.

Con “Information Security”, parleremo quindi di tutti e soli quegli aspetti strettamente correlati alle tecnologie dell’informazione, senza fuoriuscire nella realtà fisica, rimanendo confinati al mondo binario composto da bit.2

La “Cyber Security” si occupa della protezione di tutte le cose (virtuali e fisiche) che sono anche solo tangenzialmente toccate dalle tecnologie delle informazioni (es: impianti semaforici, centraline delle automobili … e più in generale: gli esseri umani)

Cyber Security e Information Security in azienda

Ogni realtà aziendale parte da punti differenti, ognuna ha una sua storia distinta: c’è chi è sul mercato da decine di anni, e chi invece è una promettente start-up. Ma anche tra aziende con paragonabile fattore temporale di esperienza, ci saranno inevitabilmente differenti esperienze, sia di approccio mentale che di clientela alla quale ci si è posti in tutti gli anni di attività.3

Un approccio vincente è costituito invece da un insieme di persone e processi in grado di dare un vero valore aggiunto durevole nel tempo. È necessario infatti dare vita a un contesto aziendale dinamico e culturalmente appagante, costituito da persone affiatate, in un costante percorso di crescita professionale e con capacità di visione a 360°. Per fare ciò bisogna proporsi al mercato con quello che io chiamo “metodo 3x4D”, cioè la capacità di fare propri, combinandoli tra loro, le due componenti:

Approccio tridimensionale

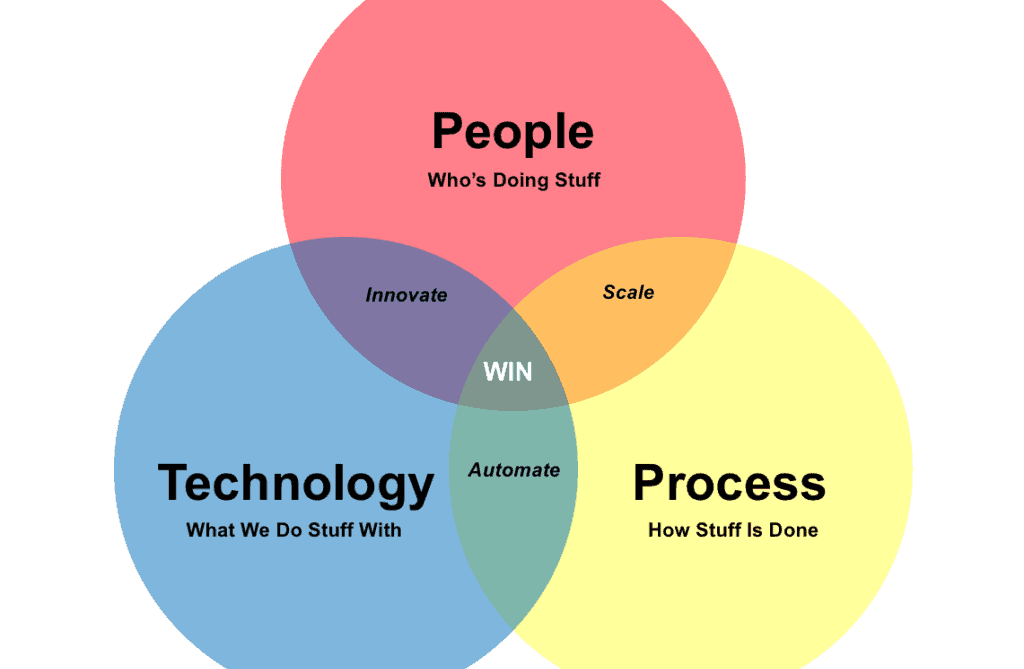

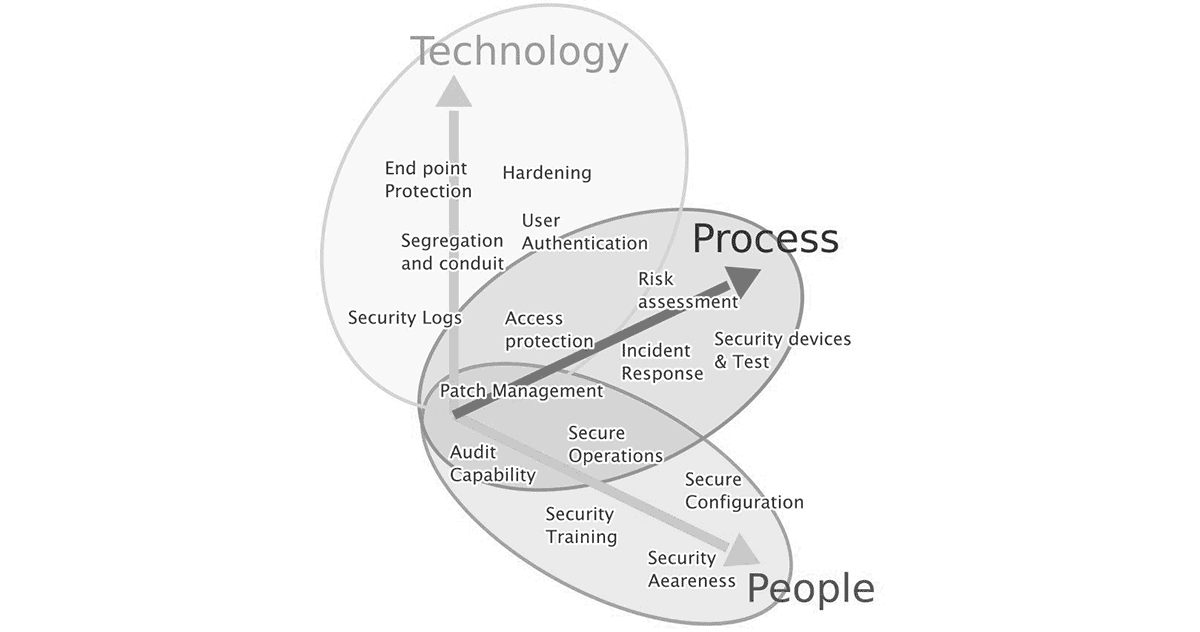

Tre degli aspetti più importanti che tra loro definiscono all’unisono un sistema di assi tridimensionali fortemente interconnesse sono: People, Process, Technology.

Questi tre aspetti, definiscono la prospettiva interna di un’azienda che ha come scopo quello di creare uno scenario di business fondato principalmente su persone e processi, dove la tecnologia (di terze parti o creata internamente) avrà sicuramente un’importanza strategica, ma solo se pensata in funzione delle altre due direttive!

Una buona pratica di sicurezza informatica dovrebbe essere strutturata e costruita attorno a persone e processi, supportata dalla tecnologia.

Però ovviamente, molte pratiche di sicurezza informatica sono state sviluppate al contrario, decidendo di “saltare” alla prima soluzione tecnologica di volta in volta che si presentasse una necessità non gestita per cui si dovesse correre ai ripari per dar seguito alle necessità del cliente. Di per sé questa pratica non sarebbe completamente sbagliata, poiché a fronte di una impellenza da gestire, è giustificabile correre ai ripari. Biasimevole è rendere la decisione derivata da una situazione imprevista e gestita frettolosamente come la soluzione definitiva su cui appoggiare il proprio business.

Due dovrebbero essere le note a questo comportamento:

- prevedere un processo per far fronte all’emergenza non gestita. Come per esempio avere una rete di consulenti o di ricercatori interni in grado di poter offrire preziosi consigli

- prevedere una processo di post-emergenza, per solidificare quanto fatto o per trovare le soluzioni più idonee per gestire in futuro situazioni analoghe.

L’immobilismo dello status quo non è concepibile! Non si può dargli seguito. Porre l’attenzione ai soli successi del breve termine, non farà altro che generare rapide ed effimere “vittorie” in grado di far proliferare solo i prodotti mediocri generati dall’emergenza, con il relativo rischio di portare al soffocamento l’intero business, privandolo degli investimenti di vero valore.

Investire su prodotti “occasionali”, o in scia alle mode e alle pubblicità del periodo storico coevo, non farà altro che allontanare dal reale livello di maturità e di sicurezza che, un certo investimento economico avrebbe potuto apportare proporzionalmente se, invece di essere utilizzato in sterili (ed effimere) tecnologie, fosse stato adoperato per investimenti più ponderati in grado di: valorizzare le persone, migliorare i processi e, quindi, portare a scelte tecnologiche più oculate e calate nella specifica realtà sia tecnica che umana.

Risulterà quindi fondamentale investire sulla propria realtà, in modo da ingenerare una struttura interna in grado di portare, in una commistione tra persone e processi aziendali, ad un rodato sistema aziendale capace di formare figure competenti, reattive, informate e con una visione ampia sulle varie problematiche sia dirette che di contorno.

Una volta imbastita una base, forte e organica, l’investimento tecnologico sarà quasi automatico, potendo contare non solo su tecnologie di terze parti, ma anche – e soprattutto – interne. A questo punto dovrebbe essere chiaro che il processo di sicurezza informatica dovrebbe essere in evoluzione continua, in grado di adattarsi dinamicamente all’ambiente circostante senza mai sedimentarsi su specifici prodotti.

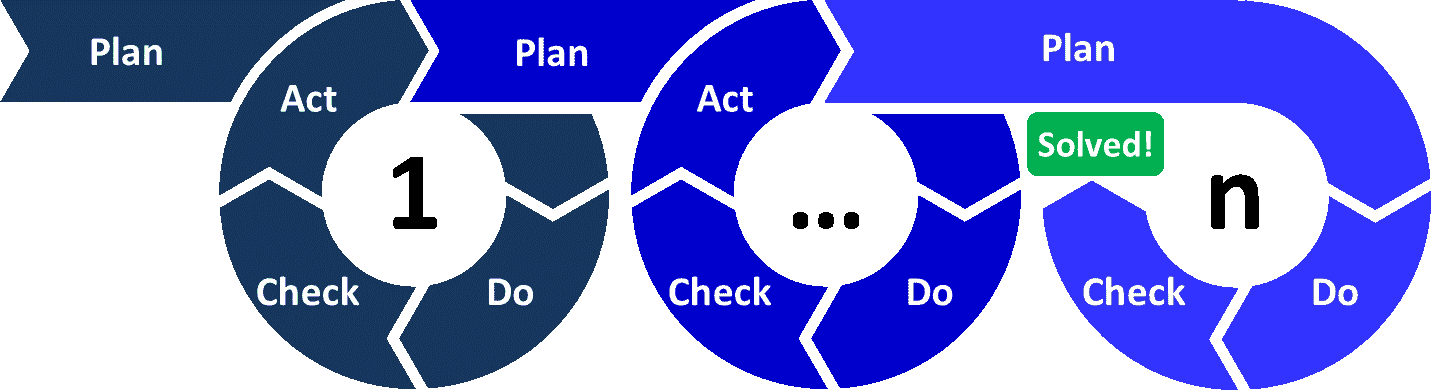

Per poter evolvere, c’è bisogno di concime, e, in questo settore, il miglior concime per poter far crescere frutti preziosi e nutrienti è la formazione costante, insieme ad un continuo adattamento e miglioramento interno facendo propri i meccanismi del famoso ciclo di Deming in un contesto agile e dinamico.

Approccio quadrimensionale

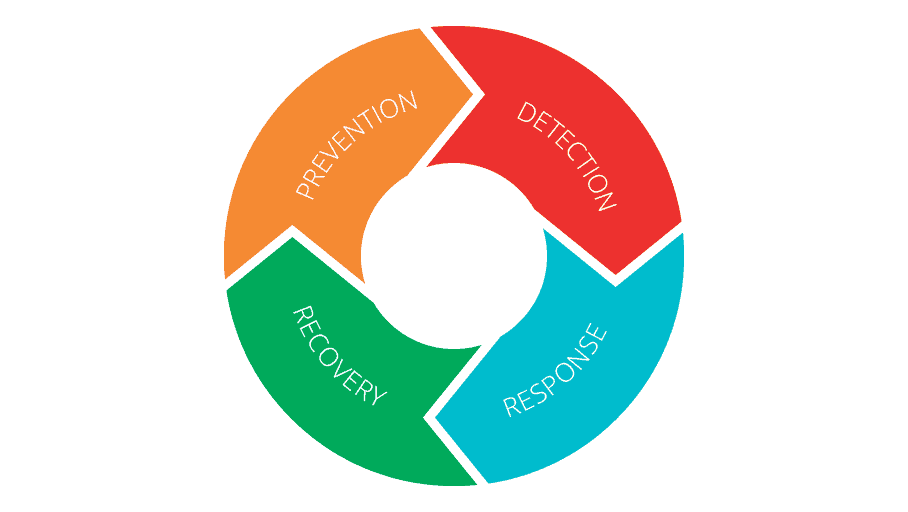

Il ciclo di vita della sicurezza è costituito da quattro punti (anche se in letteratura si trova spesso indicato con una triade):

- Prevention: capacità di prevenire gli attacchi proponendo soluzioni di miglioramento delle infrastrutture basandosi su valutazioni oggettive e obiettive.

- Detection: capacità di verificare in tempo reale o anticipatamente quello che sta succedendo, così da prevedere con largo margine l’insorgere di criticità

- Respond: capacità di far fronte ad un attacco in corso con pronta risposta all’incidente informatico e relative strategie di mitigazione.

poiché la perfezione non è di questo mondo, anche la sicurezza non potrà mai essere del 100%, quindi bisogna sempre prevedere un attacco anche a fronte delle più sofisticate tecniche e tecnologie messe in campo - Recovery: fase di post attacco che può prevedere sia l’investigazione delle cause scatenanti del danno informatico avvenuto (Incident Response + Digital Forensics), sia la capacità di fornire servizio di rimessa in strada dell’infrastruttura in un’ottica correttiva per evitare il ripresentarsi dell’incidente.4

Nell’ottica 3x4D esposta frontalmente, ognuno dei tre aspetti proposti nell’approccio tridimensionale precedente (People, Process, Technology), dovrà essere sempre presente in ciascuna delle quattro fasi poc’anzi proposte (Prevention, Detection, Respond, Recovery).

In ciascuna delle quattro fasi tra “Prevention, Detection, Respond e Recovery”, si riproporranno quindi le medesime dinamiche che vedranno in prima linea innanzitutto le persone e i processi, e la tecnologia essere una comprimaria solo se in relazione ad essi.

Per fornire una visione complessiva di un business orientato alla sicurezza, cercheremo ora di dare una panoramica (di certo non esaustiva) dei vari servizi che un’azienda avente come obiettivo quello di inserirsi nel mercato della Cyber Security dovrebbe essere in grado di offrire. Ecco quindi che ciascuno dei quattro punti predetti, sarà capace di esprime un ventaglio di possibilità, ognuna con un suo business specifico, ma che se combinati tra loro, saranno in grado di coprire organicamente l’intero ciclo della sicurezza informatica.

Prevention

– Security Assessment

– Policy Auditing

– Ethical Hacking

– FormazioneDetection

– SIEM + SOC

– Proactive Security

– Log Analysis

– OSINT (Open Source INTelligence)Respond

– Attività di supporto al cliente soggetto ad attacchi informatici

– Incident Response

– procedure seguite e controllate in affiancamento al cliente in caso di incidente informatico

– Digital ForensicsRecovery

– consulenza finale per mitigare il danno

– messa in sicurezza → ripartendo quindi dal punto Prevention potendo quindi ricominciare il cicloIn un’ottica di business è sicuramente importante confermare la propria reputazione con lo scopo di mantenere solida la cerchia dei clienti, ma altrettanto cruciale sarà la capacità di acquisirne di nuovi in modo da poterli inserire all’interno del ciclo appena presentato.

A tal proposito e a titolo di esempio: una tra le fasi strategiche utili all’acquisizione di nuovi clienti sarà la fase di Respond, declinata nel supporto al cliente soggetto ad attacchi informatici. L’azienda che trovandosi di fronte ad un’urgenza, priva degli strumenti e capacità necessarie per gestirla, o di partner tecnologici in grado di dargli sostegno, potrà rivolgersi “a noi” per trovare pronto supporto alla necessità contingente.

Una volta data pronta risposta e relativa risoluzione all’incidente di sicurezza informatica, si potrà proporre al cliente di inserirsi all’interno del ciclo della sicurezza a quattro fasi precedentemente esposto, così da potergli offrire servizi a 360° in ottica Cyber Security. L’obiettivo sarà ovviamente quello di evitare che problemi analoghi possano ripetersi in futuro.

Per poter creare una realtà dal vero valore aggiunto sarà quindi importante approcciare e gestire prioritariamente la parte umana e di studio dei processi, evitando come primo approccio quello di orientarsi in modo verticale su specifici prodotti.

Questo perché i prodotti cambiano e per quanto ci si affezionerà ad essi, non saranno mai un qualche cosa di veramente proprio. Invece processi e persone resteranno il vero punto di valore, i cuori pulsanti dell’azienda che, se ben avviati e alimentati potranno, insieme, essere in grado di generare nuove tecnologie interne da sviluppare e integrare.5